先月に引き続きで,朝 7:30 から開催される「JAWS-UG 朝会 #4」に参加してきた!前回「アルコタワー」と「アネックス」を間違えてご迷惑をお掛けした反省を活かして,今回は時間に余裕を持って目黒に到着して,目黒川付近で朝ポケモンを楽しんでいた.

テーマ

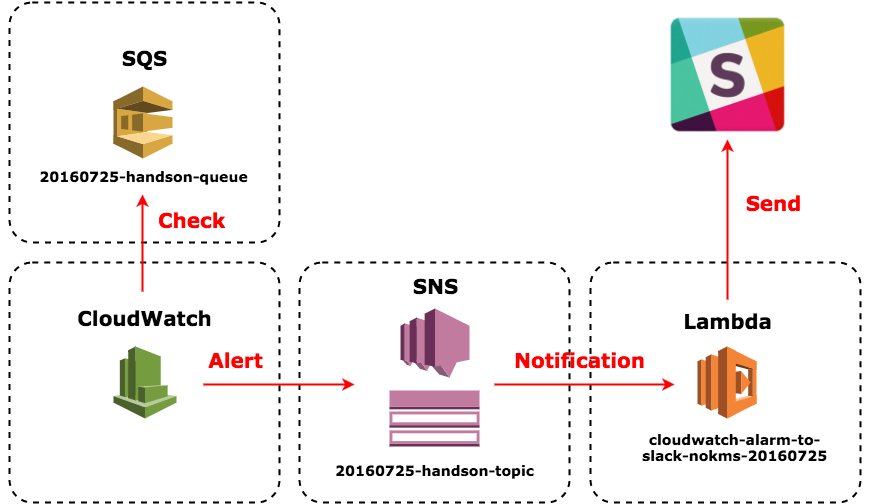

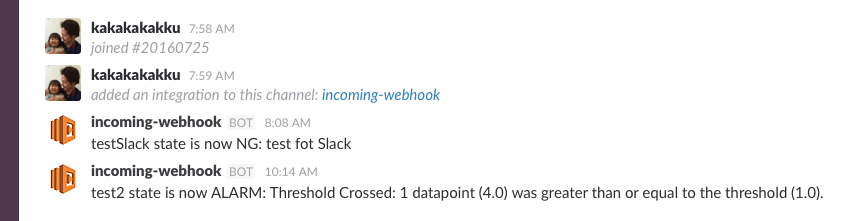

第4回のハンズオンテーマは「AWS CLI を使って SQS / CloudWatch / SNS / Lambda を連携する BluePrint を動かす!」だった.具体的には CloudWatch で SQS を監視して,エラー条件が満たされた場合に SNS に通知し,SNS のイベントから Lambda が起動される.ちなみに Slack に投稿するのは普通の Incoming Webhooks を使った.Incoming Webhooks の URL を AWS KMS で暗号化する手順は今回は見送ると言っていたが,個人的に KMS は気になっているので,是非次回のハンズオンで使えたら良いなと思っている.

資料

今回も充実した資料が Qiita にまとまっていた.非常に参考になる.ただ今回のようにハンズオンの量が多かったりすると,遅れないようにすることに意識が変わってしまって,実際に叩いてる CLI の意味を理解せずに,惰性で進んでしまう可能性があるなと思った.少なくとも僕は途中からそうなったりもした.だからこそ「JAWS-UG 朝会」後の復習も重要!

学んだこと

aws cloudwatch コマンド

今までの経験上 CloudWatch の設定は全て手動で行っていて,AWS CLI から aws cloudwatch を叩いたことは無かった.ドキュメントにもある通り,アラームの設定もできるなら積極的に使っていきたいと感じた.あと少し話はズレるけど,とは言え AWS CLI で CloudWatch の設定をしていく手順を見ていると量が多くてもっと自動化したくなってくる.そうなってくると,最近部分的に採用しようかと検討している Terraform などに任せたいなと思ったりする.

動作確認

SQS 連携の部分はハンズオン中に終わらなくて,自分で復習しながら試した.うまく動いて良かった.

まとめ

早起きをして一日を有効活用できる朝会最高!

来月は API Gateway + Lambda で Slack のスラッシュコマンドを作るとのこと.楽しみすぎる!絶対参加する :)